Solo: Protokół uwierzytelniania oparty na zkHE, budujący zaufaną warstwę anonimowej tożsamości Web3

Solo buduje oparty na autorskiej architekturze zkHE system tożsamości on-chain zapewniający „zaufaną anonimowość”, który ma szansę przełamać długoletnie problemy...

„Solo buduje oparty na autorskiej architekturze zkHE system tożsamości on-chain o charakterze „zaufanej anonimowości”, który ma szansę przełamać długotrwały problem Web3 z tzw. „niemożliwym trójkątem”, czyli jednoczesnym pogodzeniem ochrony prywatności, unikalności tożsamości oraz zdecentralizowanej weryfikowalności.”

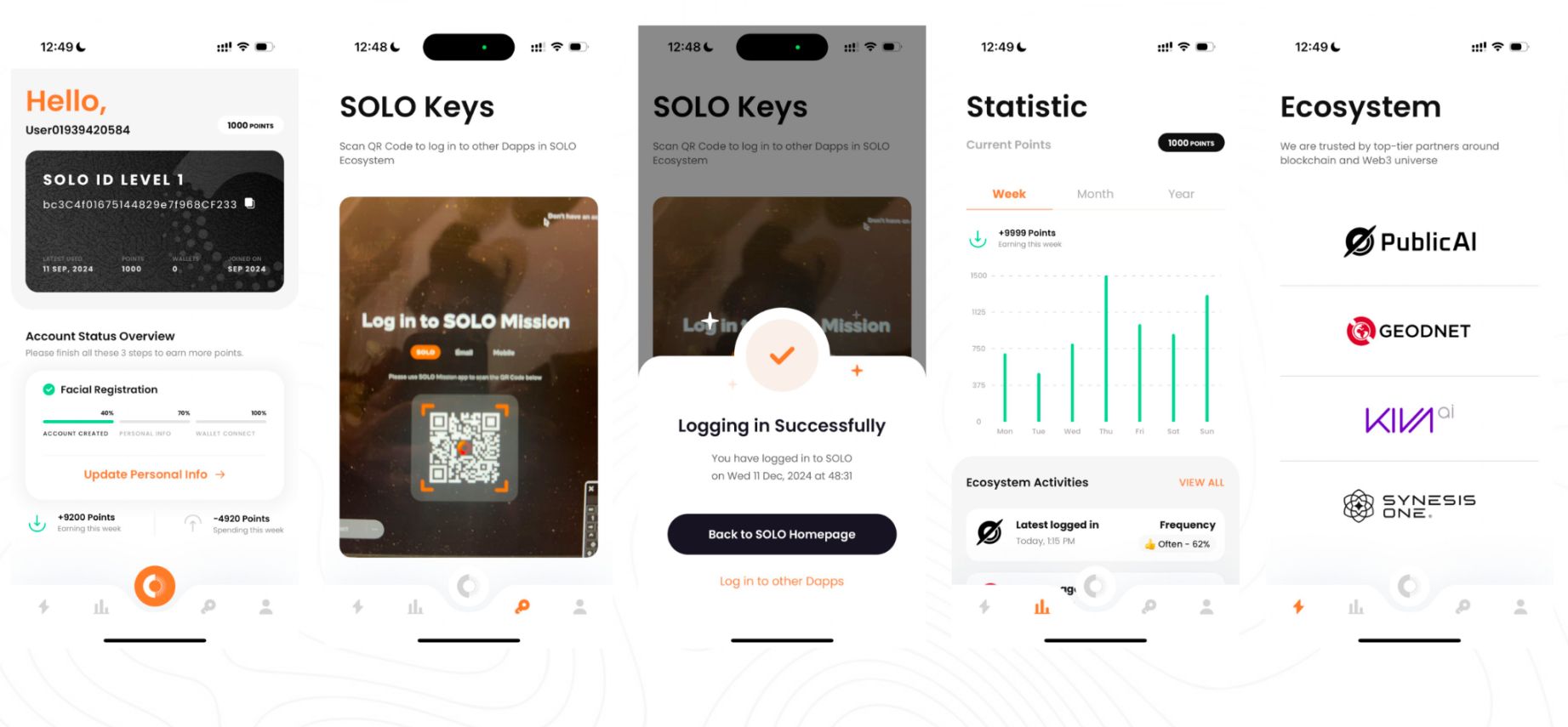

Niedawno projekt Solo, działający w warstwie tożsamości Web3, ogłosił zakończenie rundy finansowania Pre-Seed na kwotę 1,2 miliona dolarów. Rundzie przewodził Draper Associates, a udział wzięli także Velocity Capital, Brian Retford (założyciel RISC Zero) oraz Matt Katz (założyciel Caldera) jako strategiczni aniołowie. Po tej rundzie Solo stało się jednym z najbardziej obserwowanych projektów w obszarze tożsamości Web3.

Patrząc na fundamenty projektu, z jednej strony stoi za nim silny zespół. CEO Edison studiował w Yale School of Management, gdzie współzałożył Yale Blockchain Society i był głównym organizatorem pierwszego Yale Blockchain Summit. Aby w pełni skupić się na rozwoju Solo, Edison zrezygnował ze studiów i poświęcił się projektowi na pełen etat. Pozostali współzałożyciele, Stephen i Sissi, są profesorami na Shenzhen University i mają bogate doświadczenie odpowiednio w blockchainie i sztucznej inteligencji — Stephen był jednym z wczesnych kontrybutorów Ethereum Foundation, a Sissi osiągnęła znaczące wyniki w badaniach i zastosowaniach AI.

Pod względem technologicznym Solo opiera się na unikalnym rozwiązaniu zkHE (zero-knowledge homomorphic encryption), budując architekturę tożsamości, która dynamicznie równoważy ochronę prywatności, unikalność tożsamości oraz zdecentralizowaną weryfikowalność. W obliczu systemowych problemów Web3, takich jak częste ataki Sybil, brak systemu reputacji użytkowników czy trudności z wdrożeniem zgodności, propozycja Solo może mieć istotne znaczenie referencyjne i wyznaczać kierunek dla branży.

W niniejszym artykule przeanalizujemy nowy paradygmat warstwy tożsamości reprezentowany przez Solo z perspektywy struktury rynku, ścieżki technologicznej i narracji.

01 Długotrwały brak warstwy tożsamości w świecie Web3

Mimo że infrastruktura Web3 rozwija się w szybkim tempie, „warstwa tożsamości” — kluczowy moduł wspierający zaufanie i uczestnictwo — przez długi czas pozostawała nieobecna.

W rzeczywistości wiele kluczowych zadań w Web3, od oznaczania danych, oceniania zachowań po interakcje z protokołami i zarządzanie społecznością, opiera się na „ludzkim wkładzie” jako źródle efektywnych danych. Jednak z perspektywy systemów on-chain użytkownik to zazwyczaj tylko adres portfela złożony z liter i cyfr, pozbawiony strukturalnych cech indywidualnych i etykiet behawioralnych. Bez dodatkowych mechanizmów warstwy tożsamości, świat krypto praktycznie nie jest w stanie zbudować wiarygodnego profilu użytkownika, a tym bardziej umożliwić akumulacji reputacji czy oceny wiarygodności.

Brak warstwy tożsamości bezpośrednio prowadzi do jednego z najczęstszych i najtrudniejszych problemów Web3, czyli ataków Sybil. W różnego rodzaju działaniach motywacyjnych zależnych od udziału użytkowników, złośliwi aktorzy mogą łatwo tworzyć wiele tożsamości, by wielokrotnie odbierać nagrody, manipulować głosowaniami czy zanieczyszczać dane, przez co mechanizmy mające być napędzane „prawdziwym uczestnictwem” całkowicie zawodzą. Na przykład w przypadku Celestia, podczas airdropu w 2023 roku aż 65% z 60 milionów $TIA trafiło do botów lub kont Sybil, a podobne zjawiska występowały przy dystrybucji tokenów Arbitrum, Optimism i innych projektów.

Mimo że niektóre projekty próbowały wprowadzać mechanizmy „anti-Sybil” do wykrywania anomalii, w praktyce często prowadziło to do fałszywych alarmów wobec prawdziwych użytkowników, podczas gdy faktyczni oszuści potrafili łatwo obejść zasady. Przykładowo, reguły anty-Sybil w airdropie EigenLayer wywołały kontrowersje, gdyż część zwykłych użytkowników została błędnie uznana za atakujących i wykluczona z airdropu. Widać więc, że bez solidnej podstawy tożsamościowej, dystrybucja nagród on-chain nie może być sprawiedliwa, efektywna ani zrównoważona.

Podobne problemy wynikające z braku tożsamości występują także w innych sektorach Web3.

Na przykład w DePIN często spotyka się fałszywe adresy zgłaszające dane w celu wyłudzenia nagród, co zaburza autentyczność danych i podważa użyteczność oraz zaufanie do sieci. Podobnie w GameFi masowe tworzenie kont do wykonywania zadań i odbierania nagród poważnie narusza równowagę ekonomii gry, prowadząc do odpływu prawdziwych graczy i nieskuteczności mechanizmów motywacyjnych projektu.

W obszarze AI brak warstwy tożsamości również ma daleko idące konsekwencje. Obecnie trening dużych modeli AI coraz bardziej polega na „ludzkiej informacji zwrotnej” (np. RLHF) i platformach do oznaczania danych, które często są outsourcowane do otwartych społeczności lub platform on-chain. Bez gwarancji „unikalności człowieka” coraz częściej pojawiają się zjawiska masowego symulowania zachowań przez skrypty i fałszowania danych wejściowych przez boty, co nie tylko zanieczyszcza dane treningowe, ale także znacząco osłabia wydajność i zdolność generalizacji modeli.

W badaniu Best-of-Venom naukowcy, wstrzykując zaledwie 1–5% „złośliwych danych porównawczych”, byli w stanie skutecznie przesunąć RLHF podczas treningu, uzyskując wyraźnie zmanipulowane wyniki. Nawet niewielki udział fałszywych danych preferencji ludzkich wystarcza, by zniszczyć odporność modelu i wpłynąć na jakość generowanych wyników. Co ważniejsze, przy braku skutecznego ograniczenia tożsamości uczestników, system praktycznie nie jest w stanie zidentyfikować ani powstrzymać tak sprytnie zamaskowanych manipulacji u źródła.

Ponadto, bez skutecznej warstwy tożsamości, szeroko stosowane w Web2 mechanizmy KYC, systemy oceny kredytowej i profilowania zachowań praktycznie nie mogą być natywnie i wiarygodnie odwzorowane on-chain. Ogranicza to nie tylko udział instytucji przy zachowaniu prywatności użytkowników w Web3, ale także sprawia, że system finansowy on-chain funkcjonuje w próżni tożsamościowej. Najlepszym przykładem jest model pożyczek DeFi, który od dawna opiera się na nadmiernym zabezpieczeniu i nie jest w stanie dotrzeć do szerszych scenariuszy pożyczek bez zabezpieczenia, co ogranicza zasięg użytkowników i efektywność kapitału.

Podobne problemy występują w reklamie Web3, social mediach i innych sektorach — brak weryfikowalnej tożsamości użytkownika i preferencji behawioralnych uniemożliwia precyzyjne rekomendacje i personalizowane motywacje, co ogranicza możliwości operacyjne i komercjalizacyjne aplikacji on-chain.

02 Eksploracje warstwy tożsamości Web3

Obecnie na rynku istnieje kilkadziesiąt rozwiązań warstwy tożsamości Web3, takich jak Worldcoin, Humanode, Proof of Humanity, Circles, idOS, ReputeX, Krebit i inne. Wszystkie próbują wypełnić lukę w warstwie tożsamości Web3 i można je podzielić na cztery główne kategorie:

- Biometryczne

Rozwiązania biometryczne opierają się na technologiach biometrycznych (np. rozpoznawanie tęczówki, twarzy, odcisków palców), aby zapewnić unikalność tożsamości. Cechują się silną odpornością na ataki Sybil. Przykłady to Worldcoin, Humanode, Humanity Protocol, ZeroBiometrics, KEYLESS, HumanCode.

Widać, że tego typu rozwiązania często naruszają prywatność użytkowników przez zbieranie danych biometrycznych, generowanie hashy itd., co prowadzi do słabości w zakresie ochrony prywatności i zgodności. Przykładowo, Worldcoin był przedmiotem kontroli regulacyjnej w wielu krajach z powodu problemów z prywatnością danych tęczówki, w tym zgodności z unijnym GDPR.

- Oparte na zaufaniu społecznym

Rozwiązania oparte na zaufaniu społecznym kładą nacisk na „suwerenność użytkownika”, podkreślają sieci zaufania społecznego i otwartą weryfikację, opierając się na Web of Trust, systemach reputacji itp., budując wiarygodną sieć tożsamości poprzez grafy relacji społecznych, wzajemną weryfikację w społeczności i rekomendacje. Przykłady: Proof of Humanity, Circles, Humanbound, BrightID, Idena, Terminal 3, ANIMA.

Teoretycznie mogą osiągnąć wysoki poziom decentralizacji i rozszerzać sieć zaufania na podstawie konsensusu społeczności, a także wdrażać mechanizmy zarządzania reputacją. Jednak w praktyce trudno zapewnić unikalność tożsamości, są podatne na ataki Sybil, sieci znajomych słabo się skalują, a fałszywe tożsamości i problem cold startu społeczności ograniczają ich skuteczność. Proof of Humanity musiał zmieniać mechanizmy weryfikacji z powodu problemów z botami.

- Agregacja DID

Rozwiązania agregujące DID budują kompozycyjną strukturę tożsamości on-chain poprzez integrację tożsamości Web2/KYC, Verifiable Credentials (VCs) i innych zewnętrznych poświadczeń. Są kompatybilne z istniejącymi systemami zgodności, często pozwalają użytkownikom kontrolować dane, co ułatwia adopcję przez instytucje. Przykłady: Civic, SpruceID, idOS, SelfKey, Fractal ID.

Jednak również tutaj unikalność tożsamości jest słaba, gdyż większość rozwiązań mocno zależy od zewnętrznych źródeł danych, takich jak KYC Web2 lub pośrednicy, przez co decentralizacja jest ograniczona, a architektura złożona. Niektóre projekty, jak SpruceID, eksplorują ochronę prywatności przez ZK-SNARKs, ale większość rozwiązań nadal nie rozwiązała problemu weryfikowalnej prywatności.

- Analiza zachowań

Rozwiązania oparte na analizie zachowań modelują użytkowników na podstawie danych o aktywności adresów on-chain, ścieżek interakcji, historii zadań itp., wykorzystując algorytmy grafowe do budowy profili i systemów reputacji. Przykłady: ReputeX, Krebit, Nomis, Litentry, WIW, Oamo, Absinthe, Rep3.

Modelowanie na poziomie adresu zapewnia dobrą ochronę prywatności i naturalną kompatybilność z ekosystemem on-chain bez dodatkowych danych wejściowych, ale nie pozwala na powiązanie z prawdziwą tożsamością użytkownika. Brak unikalności tożsamości prowadzi do zjawiska wielu adresów na osobę, co czyni je podatnymi na ataki Sybil i pozwala jedynie na tworzenie częściowych, etykietowanych tożsamości, zniekształcając jakość danych.

Podsumowując, obecne rozwiązania warstwy tożsamości zazwyczaj wpadają w pułapkę niemożliwego trójkąta:

Czyli ochrona prywatności, unikalność tożsamości i zdecentralizowana weryfikowalność są trudne do pogodzenia. Co więcej, poza rozwiązaniami biometrycznymi, inne mechanizmy tożsamościowe mają trudności z zapewnieniem „unikalności tożsamości”.

Dlatego cechy biometryczne są często uznawane za najbardziej pewny element warstwy tożsamości i zostały już zweryfikowane w wielu projektach. Jednak budowa naprawdę wiarygodnego systemu tożsamości wyłącznie na biometrii nie rozwiązuje problemu równowagi między ochroną prywatności a decentralizacją.

W tym kontekście Solo również wybiera biometrię jako podstawę unikalności tożsamości użytkownika, a następnie, opierając się na kryptografii, proponuje unikalną ścieżkę technologiczną, by rozwiązać problem równowagi między „ochroną prywatności” a „zdecentralizowaną weryfikowalnością”.

03 Dekonstrukcja rozwiązania technologicznego Solo

Jak wspomniano wyżej, biometryczna warstwa tożsamości skutecznie potwierdza unikalność użytkownika, ale największym wyzwaniem jest zapewnienie prywatności danych i możliwości weryfikacji w dowolnym miejscu i czasie.

Rozwiązanie Solo opiera się na architekturze zkHE, która łączy zobowiązania Pedersena, homomorficzne szyfrowanie (HE) oraz zero-knowledge proofs (ZKP). Biometryczne cechy użytkownika są lokalnie wielokrotnie szyfrowane, a system generuje weryfikowalny dowód zero-knowledge bez ujawniania żadnych danych źródłowych, który następnie jest przesyłany on-chain, zapewniając niepodrabialność tożsamości i weryfikowalność przy zachowaniu prywatności.

Architektura zkHE

W architekturze zkHE Solo proces weryfikacji tożsamości składa się z dwóch warstw szyfrowania: homomorficznego szyfrowania (HE) i zero-knowledge proofs (ZKP), a całość odbywa się lokalnie na urządzeniu mobilnym użytkownika, zapewniając, że żadne dane w postaci jawnej nie są ujawniane.

- Homomorficzne szyfrowanie

Pierwszą warstwą ochrony jest homomorficzne szyfrowanie. Pozwala ono na wykonywanie obliczeń na zaszyfrowanych danych, a wynik po odszyfrowaniu jest identyczny jak przy operacjach na danych jawnych, co potwierdza poprawność i użyteczność danych.

W zkHE system przekazuje zobowiązane cechy biometryczne w postaci homomorficznie zaszyfrowanej do obwodu, gdzie wykonywane są operacje dopasowania i porównania — wszystko bez odszyfrowywania danych.

Porównanie polega na obliczeniu odległości wektorów cech biometrycznych z rejestracji i bieżącej weryfikacji, by sprawdzić, czy dane pochodzą od tej samej osoby. Obliczenia te również odbywają się na zaszyfrowanych danych, a system generuje zero-knowledge proof, że „odległość jest mniejsza niż próg”, nie ujawniając żadnych danych źródłowych ani wartości odległości, umożliwiając ocenę „czy to ta sama osoba”.

Takie podejście umożliwia zaufane obliczenia przy zachowaniu prywatności, zapewniając, że proces weryfikacji tożsamości jest zarówno weryfikowalny, skalowalny, jak i poufny.

- Zero-knowledge proofs

Po zakończeniu powyższych obliczeń Solo lokalnie generuje zero-knowledge proof do weryfikacji on-chain. Ten ZKP potwierdza, że „jestem unikalnym i prawdziwym człowiekiem”, nie ujawniając żadnych danych biometrycznych ani szczegółów obliczeń.

Solo wykorzystuje wydajny Groth16 zk‑SNARK jako framework do generowania i weryfikacji dowodów, co pozwala na szybkie i mocne ZKP przy minimalnych kosztach obliczeniowych. Weryfikator musi jedynie sprawdzić ten dowód, by potwierdzić ważność tożsamości, bez dostępu do wrażliwych danych. Ostatecznie ZKP jest przesyłany do dedykowanej sieci Layer2 SoloChain, gdzie jest weryfikowany przez smart kontrakt.

Oprócz ochrony prywatności i bezpieczeństwa, Solo wyróżnia się także wydajnością weryfikacji. Dzięki zoptymalizowanemu procesowi szyfrowania i zastosowaniu wydajnych prymitywów, Solo umożliwia szybkie i płynne uwierzytelnianie na urządzeniach mobilnych, co stanowi solidną podstawę technologiczną dla masowej adopcji i integracji on-chain.

Wydajność weryfikacji

Rozwiązanie Solo charakteryzuje się bardzo wysoką wydajnością weryfikacji, m.in. dzięki zaawansowanej optymalizacji i adaptacji algorytmów kryptograficznych.

W rzeczywistości w wyścigu o warstwę tożsamości Web3 przypadki wykorzystania kryptografii do ochrony prywatności i bezpieczeństwa danych (zwłaszcza ZK) nie są rzadkością, ale niewiele z nich zostało wdrożonych w praktyce, głównie z powodu

Solo wybrało Groth16 zk‑SNARK jako główny framework do budowy zero-knowledge proofs, który cechuje się bardzo małym rozmiarem dowodu (ok. 200 bajtów) i umożliwia weryfikację on-chain w czasie milisekund, znacząco redukując opóźnienia i koszty przechowywania.

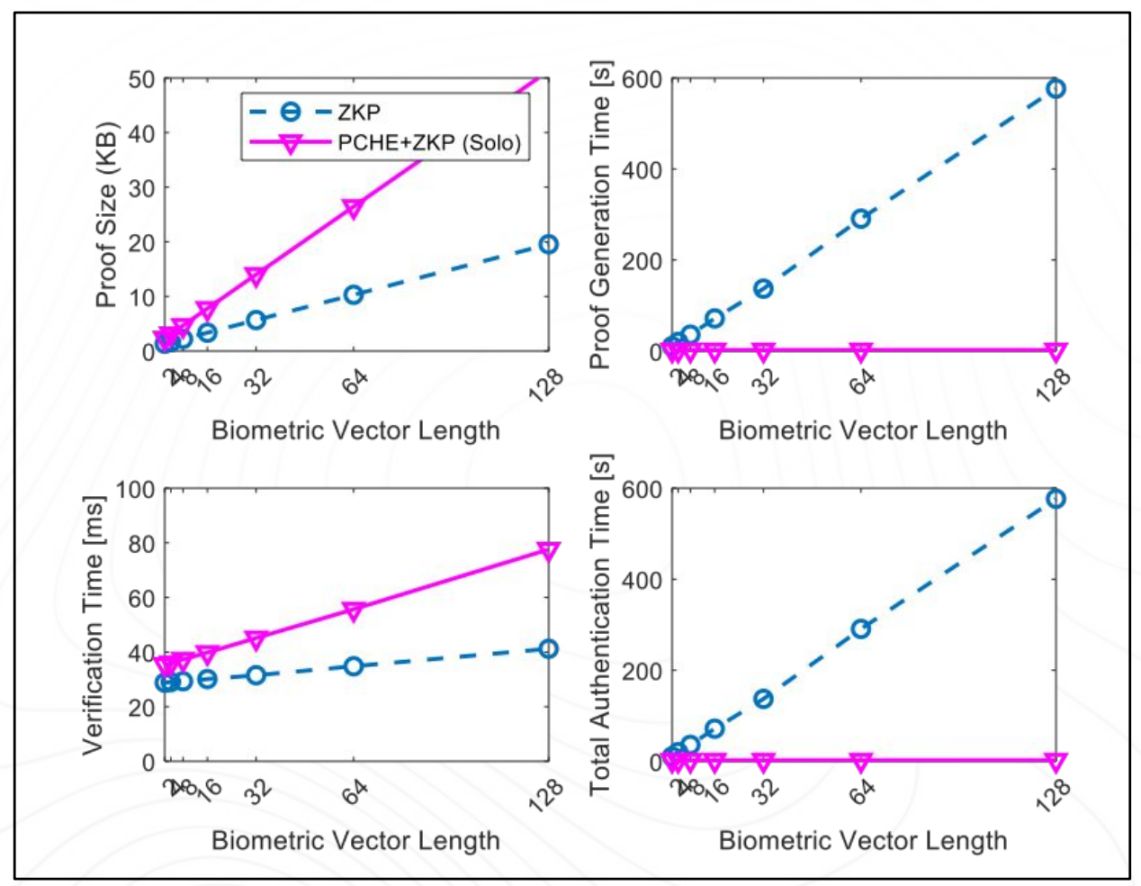

Niedawno zespół Solo przeprowadził eksperymenty z modelem kryptograficznym, jak pokazano na poniższym wykresie. Przy wyższych wymiarach danych biometrycznych (Biometric Vector Length) architektura zkHE (HE + ZKP) Solo znacznie przewyższa tradycyjne rozwiązania ZKP pod względem czasu generowania dowodu i całkowitego czasu uwierzytelniania. Przy 128 wymiarach tradycyjne ZKP wymaga ponad 600 sekund na uwierzytelnienie, podczas gdy Solo utrzymuje czas na poziomie kilku sekund.

Ponadto, chociaż w niektórych przypadkach rozmiar dowodu Solo jest nieco większy niż w tradycyjnych rozwiązaniach, całkowity czas weryfikacji pozostaje w zakresie 30–70 ms, co w pełni zaspokaja potrzeby większości scenariuszy o wysokiej częstotliwości interakcji (np. gry on-chain, logowanie do DeFi, L2 weryfikacja w czasie rzeczywistym).

Solo zoptymalizowało również wydajność po stronie klienta.

Proces weryfikacji zkHE (obejmujący generowanie zobowiązań Pedersena, przetwarzanie homomorficzne i konstrukcję ZKP) może być w całości realizowany lokalnie na zwykłym smartfonie. Testy wykazały, że na urządzeniach średniej klasy cały proces trwa 2–4 sekundy, co w pełni wystarcza do płynnej interakcji w większości aplikacji Web3, bez potrzeby specjalistycznego sprzętu czy zaufanego środowiska wykonawczego, znacząco obniżając próg wdrożenia na dużą skalę.

04 Nowa próba przełamania „niemożliwego trójkąta” warstwy tożsamości Web3

Patrząc całościowo, Solo oferuje nową ścieżkę przełamania „niemożliwego trójkąta” warstwy tożsamości Web3, czyli osiągnięcia technicznej równowagi i przełomu między ochroną prywatności, unikalnością tożsamości i użytecznością.

W zakresie prywatności architektura zkHE pozwala na lokalne homomorficzne szyfrowanie i konstrukcję ZKP dla wszystkich cech biometrycznych użytkownika, bez konieczności przesyłania lub odszyfrowywania danych źródłowych, całkowicie eliminując ryzyko wycieku prywatności i uniezależniając się od scentralizowanych dostawców tożsamości.

W zakresie unikalności tożsamości Solo wykorzystuje mechanizm porównywania odległości wektorów cech w stanie zaszyfrowanym, by bez ujawniania struktury danych potwierdzić, czy aktualny weryfikowany użytkownik jest tą samą osobą, co w historii rejestracji, budując podstawowe ograniczenie „jeden adres = jeden prawdziwy człowiek”, czyli podkreślaną przez Solo zasadę 1P1A (One Person, One Account).

W zakresie użyteczności Solo dzięki precyzyjnej optymalizacji procesu ZK zapewnia, że wszystkie obliczenia mogą być wykonywane na zwykłych urządzeniach mobilnych — testy wykazały, że czas generowania dowodu to zwykle 2–4 sekundy, a weryfikacja on-chain trwa milisekundy i jest w pełni zdecentralizowana, co spełnia wymagania aplikacji o wysokiej responsywności, takich jak gry on-chain, DeFi, logowanie do L2 itp.

Warto dodać, że Solo w swojej architekturze przewidział interfejsy zgodności, w tym opcjonalne moduły mostkowe do integracji z systemami DID i KYC on-chain oraz możliwość kotwiczenia statusu weryfikacji do wybranych sieci Layer1 w określonych scenariuszach. Dzięki temu w przyszłości Solo może spełniać wymagania dotyczące weryfikacji tożsamości, śledzenia danych i współpracy regulacyjnej, zachowując jednocześnie prywatność i decentralizację.

Z szerszej perspektywy, jak wspomniano wyżej, obecne rozwiązania tożsamości Web3 można podzielić na kilka ścieżek technologicznych: systemy reputacji oparte na zachowaniach on-chain, scentralizowane architektury VC/DID, rozwiązania ZK kładące nacisk na anonimowość i selektywne ujawnianie oraz lekkie protokoły PoH oparte na sieciach społecznych i grupowej weryfikacji.

W procesie dywersyfikacji rozwiązań tożsamości Web3 ścieżka Solo, oparta na biometrii i zkHE, naturalnie uzupełnia inne podejścia.

W porównaniu do rozwiązań skupionych na etykietach tożsamości lub poświadczeniach behawioralnych, Solo buduje podstawową sieć tożsamości umożliwiającą potwierdzenie „unikalności człowieka” na najniższym poziomie, z ochroną prywatności, brakiem potrzeby zaufania, możliwością integracji i ciągłej weryfikacji, stanowiąc fundament dla wyższych warstw VC, SBT, grafów społecznych itp.

W pewnym sensie Solo przypomina warstwę konsensusu w stosie tożsamości, skupiając się na dostarczaniu infrastrukturze Web3 podstawowego dowodu unikalności człowieka z ochroną prywatności. Architektura zkHE może być używana jako plug-in dla różnych DID lub frontendów aplikacji, a także łączyć się z istniejącymi VC, zkID, SBT, tworząc złożone rozwiązania i budując weryfikowalną, kompozycyjną bazę prawdziwej tożsamości dla ekosystemu on-chain.

Dlatego Solo można uznać za najniższą warstwę infrastruktury „zaufanej anonimowości” w systemach tożsamości, uzupełniającą długo brakującą w branży zdolność „1P1A (One Person, One Account)” i wspierającą wyższe aplikacje oraz zgodność.

Obecnie Solo współpracuje z wieloma protokołami i platformami, w tym Kiva.ai, Sapien, PublicAI, Synesis One, Hive3, GEODNET i innymi, obejmującymi oznaczanie danych, sieci DePIN i gry SocialFi. Te partnerstwa mogą dalej potwierdzić wykonalność mechanizmu weryfikacji tożsamości Solo, dostarczając sprzężenia zwrotnego z rzeczywistych potrzeb dla modelu zkHE, pomagając Solo stale optymalizować doświadczenie użytkownika i wydajność systemu.

Podsumowanie

Budując zaufaną anonimową warstwę tożsamości dla świata Web3, Solo ustanawia podstawę dla 1P1A i ma szansę stać się kluczową infrastrukturą wspierającą ewolucję systemów tożsamości on-chain oraz rozwój aplikacji zgodnych z regulacjami.

Na koniec warto dodać, że projekt Solo wkrótce uruchomi testnet, a udział w testowych interakcjach może dać szansę na wczesny airdrop.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

CEO Bitget twierdzi, że sezon na altcoiny nie powróci do 2026 roku — jeśli w ogóle kiedykolwiek

CEO Bitget, Gracy Chen, uważa, że era altcoinów szybko przemija, a Bitcoin ponownie przejmuje kontrolę nad impetem rynku. W miarę jak kapitał instytucjonalny staje się ostrożniejszy, a płynność wysycha, kształtuje się nowy „sezon Bitcoina” — pozostawiając altcoiny walczące o utrzymanie znaczenia.

Fidelity rozszerza działalność na Solana, podczas gdy analitycy przewidują wybicie do 500 dolarów

Fidelity dodał handel Solana na różnych platformach, sygnalizując głębszą adopcję instytucjonalną. Analitycy oczekują, że SOL przebije poziom 200 dolarów, z potencjalnymi wzrostami w kierunku 500 dolarów, ponieważ silniejsze fundamenty i płynność wspierają zaufanie rynku.

Limit depozytu Stable do 5 minut, czy inwestorzy detaliczni stają się częścią gry projektodawców?

Pojedynczy adres prawdopodobnie przyczynił się do ponad 60% udziału; czy w 2025 roku nadal mogą pojawiać się tak „oldschoolowe” przypadki insider tradingu?

Kryzys peso się pogłębia, stablecoiny stają się „ratunkiem” dla Argentyńczyków

Rola kryptowalut w Argentynie uległa zasadniczej zmianie: z ciekawostki, którą z zainteresowaniem testowali obywatele, w tym sam Milei, stały się narzędziem finansowym służącym do ochrony oszczędności społeczeństwa.