Lihim na kuha mula sa isang na-hack na laptop, ibinunyag kung paano nakakalusot ang mga North Korean na espiya sa iyong security team

Ang mga operatiba mula North Korea ay nahuli sa kamera, live, matapos na akitin sila ng mga security researcher sa isang “developer laptop” na may bitag, na nagdokumento kung paano sinubukan ng grupong konektado sa Lazarus na magpanggap bilang bahagi ng US crypto job pipeline gamit ang lehitimong AI hiring tools at cloud services.

Ayon sa ulat, ang ebolusyon ng state-sponsored cybercrime ay naitala ng mga researcher mula BCA LTD, NorthScan, at ng malware-analysis platform na ANY.RUN sa totoong oras.

Paghuli sa North Korean attacker

Ibinahagi ng Hacker News kung paano, sa isang koordinadong sting operation, nag-deploy ang team ng isang “honeypot,” isang surveillance environment na nagpapanggap bilang lehitimong developer’s laptop, upang painin ang Lazarus Group.

Ang nabuong footage ay nagbigay sa industriya ng pinakamalinaw na pagtingin kung paano nilalampasan ng mga yunit mula North Korea, partikular ang Famous Chollima division, ang mga tradisyonal na firewall sa pamamagitan lamang ng pagpapakilalang empleyado ng human resources department ng target.

Nagsimula ang operasyon nang lumikha ang mga researcher ng isang developer persona at tumanggap ng interview request mula sa isang recruiter alias na kilala bilang “Aaron.” Sa halip na mag-deploy ng karaniwang malware payload, inakay ng recruiter ang target patungo sa isang remote employment arrangement na karaniwan sa Web3 sector.

Nang bigyan ng mga researcher ng access ang “laptop,” na sa katunayan ay isang mahigpit na minomonitor na virtual machine na ginawang kahalintulad ng US-based workstation, hindi sinubukan ng mga operatiba na samantalahin ang mga code vulnerabilities.

Sa halip, nakatuon sila sa pagtatatag ng kanilang presensya bilang tila huwarang empleyado.

Pagbuo ng tiwala

Pagkapasok sa kontroladong environment, ipinakita ng mga operatiba ang isang workflow na na-optimize para mag-blend in sa halip na mag-break in.

Gumamit sila ng lehitimong job-automation software, kabilang ang Simplify Copilot at AiApply, upang makabuo ng pulidong mga sagot sa interview at punan ang mga application form nang maramihan.

Ipinapakita ng paggamit nila ng Western productivity tools ang nakakabahalang pagtaas ng antas, na nagpapakita na ginagamit na ng mga state actor ang mismong AI technologies na idinisenyo para gawing mas madali ang corporate hiring upang talunin ito.

Nadiskubre sa imbestigasyon na idinaan ng mga attacker ang kanilang traffic sa Astrill VPN upang itago ang kanilang lokasyon at gumamit ng browser-based services para sa paghawak ng two-factor authentication codes na konektado sa mga nakaw na pagkakakilanlan.

Ang layunin ay hindi agarang pagkasira kundi pangmatagalang access. Kinonpigura ng mga operatiba ang Google Remote Desktop sa pamamagitan ng PowerShell gamit ang isang fixed PIN, upang matiyak na mapapanatili nila ang kontrol sa makina kahit subukan ng host na bawiin ang pribilehiyo.

Kaya, ang kanilang mga utos ay administratibo, nagpapatakbo ng system diagnostics upang mapatunayan ang hardware.

Sa esensya, hindi nila agad sinusubukang pasukin ang wallet.

Sa halip, layunin ng mga North Korean na maitatag ang kanilang sarili bilang mapagkakatiwalaang insider, upang magkaroon ng access sa internal repositories at cloud dashboards.

Isang bilyong-dolyar na daloy ng kita

Ang insidenteng ito ay bahagi ng mas malaking industrial complex na ginawang pangunahing pinagkukunan ng kita ng pinatawang rehimen ang employment fraud.

Kamakailan, tinaya ng Multilateral Sanctions Monitoring Team na ang mga grupong konektado sa Pyongyang ay nagnakaw ng humigit-kumulang $2.83 billion sa digital assets mula 2024 hanggang Setyembre 2025.

Ang bilang na ito, na kumakatawan sa halos isang-katlo ng foreign currency income ng North Korea, ay nagpapahiwatig na ang cyber-theft ay naging estratehiya na ng estado para sa ekonomiya.

Ang bisa ng “human layer” attack vector na ito ay matinding napatunayan noong Pebrero 2025 sa paglabag sa Bybit exchange.

Sa insidenteng iyon, gumamit ang mga attacker na iniuugnay sa TraderTraitor group ng mga nakompromisong internal credentials upang magkunwaring internal asset movements ang external transfers, at sa huli ay nakuha ang kontrol ng isang cold-wallet smart contract.

Ang compliance crisis

Ang paglipat patungo sa social engineering ay lumikha ng matinding krisis sa pananagutan para sa industriya ng digital asset.

Noong mas maaga ngayong taon, idokumento ng mga security firm tulad ng Huntress at Silent Push ang mga network ng front companies, kabilang ang BlockNovas at SoftGlide, na may valid US corporate registrations at kapani-paniwalang LinkedIn profiles.

Matagumpay na napapaniwala ng mga entity na ito ang mga developer na mag-install ng malicious scripts sa ilalim ng pagkukunwari ng technical assessments.

Para sa mga compliance officer at Chief Information Security Officers, nagbago na ang hamon. Ang tradisyonal na Know Your Customer (KYC) protocols ay nakatuon sa kliyente, ngunit ang workflow ng Lazarus ay nangangailangan ng mas mahigpit na “Know Your Employee” standard.

Nagsimula nang maghigpit ang Department of Justice, kinumpiska ang $7.74 million na konektado sa mga IT scheme na ito, ngunit nananatiling mataas ang detection lag.

Tulad ng ipinakita ng BCA LTD sting, ang tanging paraan upang mahuli ang mga aktor na ito ay maaaring ang paglipat mula sa passive defense patungo sa active deception, sa pamamagitan ng paglikha ng mga kontroladong environment na pumipilit sa threat actors na ibunyag ang kanilang mga taktika bago sila bigyan ng access sa treasury.

Ang post na Secret footage from a rigged laptop exposes how North Korean spies are slipping past your security team ay unang lumabas sa CryptoSlate.

Disclaimer: Ang nilalaman ng artikulong ito ay sumasalamin lamang sa opinyon ng author at hindi kumakatawan sa platform sa anumang kapasidad. Ang artikulong ito ay hindi nilayon na magsilbi bilang isang sanggunian para sa paggawa ng mga desisyon sa investment.

Baka magustuhan mo rin

Ang totoong dahilan sa pagbagsak ng BTC: Hindi ito crypto crash, kundi global na pag-deleverage na dulot ng yen shock

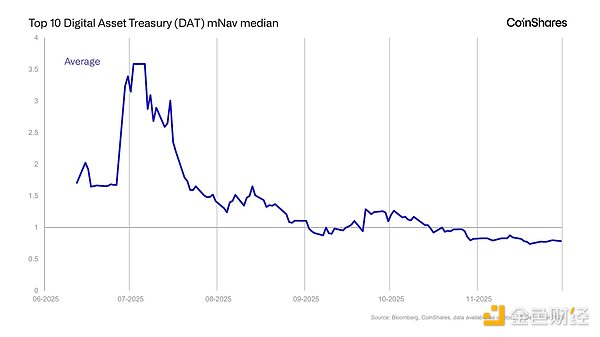

Kumpanya ng DAT: Isang Konseptong Nasa Yugto ng Pagbabago

Pinuri ni Vitalik ang Ethereum Fusaka upgrade.

Trending na balita

Higit paAng totoong dahilan sa pagbagsak ng BTC: Hindi ito crypto crash, kundi global na pag-deleverage na dulot ng yen shock

Bitget Araw-araw na Balita (Disyembre 4)|Solana Mobile maglulunsad ng SKR token; Ethereum mainnet matagumpay na na-activate ang Fusaka upgrade; US initial jobless claims ilalabas ngayong 21:30